En Internet, podemos encontrar innumerables herramientas que nos ayudan en algún aspecto de nuestra vida diaria. Sin embargo, no todo es perfecto y, entre todo lo bueno, siempre hay factores que nos exigen ser precavidos.

Entre estos factores, seguramente estemos familiarizados con el término “SPAM”. Este puede manifestarse en la bandeja de entrada de nuestros correos electrónicos, en nuestros dispositivos móviles, como mensajes de texto o, incluso, como comentarios y publicaciones en nuestras redes sociales y sitios web.

En el siguiente artículo, definiremos qué es el spam y cómo podemos protegernos de esta (aparentemente) inofensiva, pero molesta, situación.

Tabla de contenidos

¿Qué es el spam?

“Spam”, o también conocido como correo no deseado, es el término utilizado para describir todos aquellos mensajes no solicitados que se envían en lote a través de diferentes canales de comunicación como el correo electrónico, mensajes de texto, comentarios en blogs, redes sociales, etc.

El objetivo principal de los mensajes spam es promover productos, servicios o contenidos y, en muchos casos, también puede incluir estafas o phishing.

El phishing es conocido por ser una técnica de fraude en línea utilizada por personas malintencionadas para engañar a otros usuarios y hacerles revelar información confidencial como contraseñas, números de tarjetas de crédito o datos personales.

Existen leyes en muchos países para combatir el spam, como la Ley CAN-SPAM en los Estados Unidos y el Reglamento General de Protección de Datos (GDPR) en la Unión Europea.

Estas leyes han establecido rigurosas normas sobre cómo y cuándo se puede enviar correo electrónico comercial, además de otorgarle a los destinatarios el derecho de optar por decidir si no desean recibir futuros mensajes.

El spam es una práctica compleja que puede ser subestimada; sin embargo, debemos tener presentes que el spam combina técnicas psicológicas para lograr su objetivo de llegar a la mayor cantidad de personas posible y obtener beneficios a costa de todos sus destinatarios.

¿Cómo funciona el Spam?

Ya conociendo de manera más detallada qué es el spam, podemos profundizar a grandes rasgos en los métodos por los que funciona el spam.

Recolección de datos de contacto

Los usuarios malintencionados dedicados a esta práctica o también conocidos como “spammers” necesitan obtener una gran cantidad de direcciones de correo electrónico, números de teléfono u otros puntos de contacto para luego proseguir a enviar sus mensajes de forma masiva.

Para recolectar la información de contacto necesaria, estos usuarios malintencionados emplean las siguientes técnicas:

Compra de contactos: existen proveedores que venden listas de direcciones de correo electrónico. Estas listas pueden ser obtenidas de manera ética o, en muchos casos, a través de prácticas cuestionables, como la recolección de datos sin el consentimiento de los usuarios.

Formularios falsos: los spammers pueden crear formularios en línea que parecen legítimos para recopilar direcciones de correo electrónico y otra información personal. Estos formularios pueden prometer descargas gratuitas, participación en concursos o acceso a contenido exclusivo.

Cosecha de contactos: otro método de los usuarios malintencionados es utilizar programas automatizados, conocidos como bots, para rastrear páginas web, foros y redes sociales en busca de direcciones de correo electrónico que se encuentran a la vista al público. Estos bots se encargan de escanear el contenido de los sitios web en busca de patrones que coincidan con direcciones de correo, por ejemplo, “joseperez@midominio.com”.

Automatización

Uno de los factores por los que el spam puede ser lamentablemente efectivo es su capacidad de envío de mensaje en lote. Es por esto que para enviar grandes volúmenes de mensajes de manera eficiente, los spammers recurren a la automatización.

Por medio de herramientas de software especializado se encargan de redactar y enviar correos electrónicos a miles o incluso millones de direcciones. Estos programas pueden personalizar los correos electrónicos insertando automáticamente nombres u otros datos personales para que el mensaje parezca más auténtico.

Alternar dominios y direcciones IP

Por otro lado, para evitar ser bloqueados por los protocolos de seguridad integrados en los servidores de correo, los spammers constantemente se encuentran intercambiando las direcciones IP y los nombres de dominio desde los que envían correos. Esto hace mas difícil la tarea que ejecutan los filtros de spam preestablecidos, que suelen bloquear direcciones IP sospechosas o que han sido reportadas anteriormente marcadas como en lista negra.

Evasión de filtros

Los spammers, con su variedad de métodos para evadir los parámetros de seguridad y lograr que los mensajes lleguen a una cantidad incontable de destinatarios, pueden concentrarse en los siguientes aspectos.

Ofuscación de texto: se trata básicamente en alterar el texto del mensaje utilizando caracteres especiales, imágenes o variaciones en la ortografía para engañar a los filtros de spam establecidos por las plataformas de seguridad, que se encargan de buscar palabras clave concretas.

Contenido dinámico: además de alterar el contenido de los mensajes, otra técnica que suele ser común es elaborar versiones ligeramente diferentes del mismo mensaje para que cada correo parezca único. Esto hace más difícil que los filtros de spam detecten patrones que pueden ser considerados por el algoritmo repetitivo.

Uso de servicios certificados: algunos usuarios malintencionados tienen la osadía de emplear plataformas que brindan servicios certificados, esto con la finalidad de ayudar a mejorar la reputación de sus mensajes, haciéndolos parecer menos sospechosos.

Estos servicios de renombre pueden incluir el uso de servidores de correo con buena reputación, además de tener a disposición herramientas como el enmascaramiento de IP.

Engaños y Phishing

Uno de los aspectos más significativos, y que podríamos considerar uno de los más peligrosos, es la finalidad de estas acciones masivas. El objetivo principal es engañar a los destinatarios para que revelen información personal o financiera.

Dicha información puede ser obtenida por medio de procesos como los siguientes:

Phishing: lo mencionamos de forma muy puntual anteriormente, básicamente se trata de notificaciones de correos electrónicos o bien pueden ser mensajes de texto, los cuales se hacen pasar por comunicaciones legítimas de empresas conocidas, como bancos o plataformas de comercio electrónico.

Incluyen enlaces a sitios web falsos que imitan a los originales para obtener información como contraseñas, números de tarjetas de crédito, y otros datos sensibles.

Falsas ofertas y promociones: en su gran mayoría los mensajes de spam prometen ofertas irresistibles, premios, o productos gratuitos. El objetivo es que el destinatario haga clic en un enlace, proporcionando información personal o en el peor de los casos instalando un archivo malware en su dispositivo.

Redes de Bots

Si bien coordinar el envío de miles de mensajes y correos electrónicos a múltiples direcciones requiere tiempo y dedicación, este proceso se facilita mediante la automatización. Sin embargo, la labor no termina ahí. Como delincuentes digitales, deben cubrir sus rastros y, para maximizar el alcance y la efectividad de sus acciones, los spammers a menudo recurren a redes de bots, también conocidas como botnets.

Podemos definir una botnet como una red de computadoras infectadas con malware que están controladas de manera remota por el cabecilla de las campañas de spam. Estas máquinas se utilizan para enviar correos electrónicos de spam desde múltiples ubicaciones, haciendo más difícil rastrear y bloquear el origen del spam.

Las botnets permiten realizar campañas de spam a gran escala de manera distribuida y coordinada, evitando los filtros y medidas de seguridad que presentan las plataformas de correo tradicionales. De esta forma también reduce el riesgo para el usuario malintencionado, ya que no depende de un solo punto de envío.

Ingeniería Social

Los spammers, pese a sus dudosas intenciones, no se les puede negar su astucia, usando a su favor técnico de ingeniería social para aumentar la probabilidad de que los destinatarios abran sus mensajes y sigan los enlaces o instrucciones proporcionadas en el contenido de estos correos no deseados.

Los humanos podemos ser persuadidos de maneras muy simples al usar líneas de asunto que llamen nuestra atención y despierten la curiosidad de nuestro caso como destinatarios. Por ejemplo, usando enunciados como “¡Has sido seleccionado ganador!” o “Alerta sobre el estado de tu cuenta”.

Otra forma de acercamiento es personalizar los correos electrónicos insertando nombres u otros datos específicos del destinatario. Esto hace que el mensaje parezca más legítimo y relevante, aumentando la probabilidad de que sea abierto y leído.

Recordemos que, dependiendo del método por el cual el spammer haya obtenido nuestra información, cada dato, como nuestros nombres, puede ser un valor agregado que le dé más sentido y coherencia a su coartada.

Ejemplo válido de como funciona el Spam

Vamos a presentar la siguiente situación: el spammer desea promover un sitio web fraudulento con la finalidad de obtener los datos de las tarjetas de crédito de sus víctimas.

Primero, necesita recolectar direcciones de correo electrónico, para lo cual se apoya en bots programados que capturan todas las posibles direcciones a lo largo de foros activos y redes sociales. Luego, mediante un software de automatización de campañas, crea y envía correos electrónicos de manera masiva con un asunto atractivo como “¡Hola [Nombre de la víctima], ven a reclamar tu premio!”.

El contenido del correo incluye un enlace al sitio web fraudulento mencionado, el cual, mediante phishing, imita en su totalidad a una tienda en línea legítima.

Para evitar ser detectado, el spammer utiliza una botnet para enviar los correos desde múltiples dominios y direcciones IP. Además, el contenido de todos los correos enviados está previamente ofuscado con imágenes y texto variado para evadir los filtros de spam.

Todos los destinatarios que ingresen a la página web fraudulenta y proporcionen sus datos en el formulario configurado estarán entregando toda la información que el spammer necesita. Lo que sigue después, lamentablemente, es una historia que culmina en una estafa o cualquier otro fin fraudulento.

¿Cuáles son los tipos de Spam?

Lo más probable es que consideremos como spam todos aquellos correos electrónicos y mensajes de texto no deseados. Sin embargo, la práctica del spam se extiende a muchas más áreas de las que imaginamos. Por ello, vamos a presentar todos los tipos de spam que podemos enfrentar dependiendo del ámbito.

Correo electrónico no deseado

La presentación por excelencia y que aún hoy en día sigue estando más presente que nunca, El spam por correo electrónico, es uno de los tipos más comunes de spam, entre sus características clave podemos mencionar las siguientes:

Mensajes publicitarios masivos: el envío de correos electrónicos a gran escala con el propósito de promover productos, servicios, o eventos. Estos correos pueden ser legítimos si cumplen con las regulaciones de marketing por correo electrónico, pero muchos no lo hacen y son considerados spam.

Correos electrónicos no solicitados: los destinatarios que no han dado su consentimiento para recibir mensajes en concreto tienen la potestad de marcar la dirección de remitente como Spam. Esto suele ocurrir cuando las direcciones de correo se obtienen sin el permiso de los propietarios.

Contenido irrelevante o malicioso: si bien el spam es menospreciado al tratarse la mayoría de las veces de publicidad, existen correos que pueden contener enlaces a sitios web maliciosos, intentos de phishing, o archivos adjuntos con malware.

Ejemplo:

Un correo electrónico que ofrece una oferta exclusiva en un producto, pero que proviene de una fuente desconocida y contiene múltiples enlaces sospechosos. Este tipo de Spam puede llevar a los usuarios a sitios web inseguros, robar información personal o financiera, y saturar la bandeja de entrada.

Comentarios de Spam

Un apartado en el que puede parecer poco usual encontrar spam es en los comentarios de determinado artículo, entrada o post de red social. Los comentarios de spam son publicaciones automatizadas en plataformas en línea como blogs, foros y redes sociales.

Suelen ser utilizados para los siguientes fines:

Promocionar otros sitios: los spammers dejan comentarios con enlaces a sus propios sitios web, generalmente fraudulentos, de baja calidad o maliciosos, para aumentar el tráfico y mejorar el SEO (optimización para motores de búsqueda) a costa de visitas orgánicas en otras webs.

Difundir malware: algunos comentarios de spam incluyen enlaces a descargas, las cuales contienen archivos maliciosos que pueden infectar el dispositivo del usuario.

Interrumpir conversaciones: se trata de comentarios que no aportan valor a la discusión y pueden desviar el tema de conversación o saturar la plataforma con contenido irrelevante.

Ejemplo:

Un comentario en un blog sobre tecnología que contiene un enlace a un sitio web que vende productos no relacionados y de baja calidad. Este tipo de Spam sin duda daña considerablemente la experiencia del usuario en el blog, puede llevar a sitios maliciosos y afecta la calidad del contenido en línea.

Spam en mensajes de texto

El spam en mensajes de texto, también conocido como spam en SMS, es el envío de mensajes promocionales no solicitados a través de mensajes de texto. Este tipo de spam puede ser particularmente intrusibo debido a la naturaleza personal del medio.

Puede presentarse a modo de mensajes que promueven productos, servicios, o eventos sin el consentimiento del destinatario. Por otro lado, pueden ser mensajes de texto que intentan engañar al destinatario para que revele información personal o financiera.

Estos mensajes, en particular en su contenido, tienden a hacerse pasar por entidades legítimas como bancos o proveedores de servicios para confundir a sus destinatarios, Además al añadir enlaces maliciosos que redirigen a sitios web de dudosa procedencia los cuales solo tienen como objetivo el robar información personal o infectar el dispositivo con malware de la víctima.

Ejemplo:

Un mensaje de texto que dice “¡Eres el ganador del premio! Haz clic en el siguiente enlace para reclamarlo”, enviado desde un número desconocido, es un ejemplo claro de spam. Este tipo de spam busca engañar al usuario para que proporcione información personal y lo redirige a sitios web maliciosos, constituyendo una invasión de la privacidad.

Spam en Redes Sociales

Otro tipo de spam muy peculiar es el que se propaga en redes sociales, en este caso el spam se manifiesta en las publicaciones o mensajes no solicitados en plataformas como Facebook, Twitter (X), Instagram, etc.

Este tipo de spam lo podemos encontrar de varias formas:

Mensajes directos: el envío de mensajes promocionales a usuarios sin su consentimiento sin duda es una muestra clara de spam. Estos mensajes pueden incluir enlaces a sitios web, promociones, o intentos de phishing.

Publicaciones y comentarios: una publicación de contenido promocional en el feed/muro de un determinado usuario o en los comentarios de sus publicaciones de manera arbitraria y frecuente. A menudo, estos comentarios contienen enlaces a sitios web de baja calidad o maliciosos.

Etiquetado masivo: los usuarios malintencionados se encargan de etiquetar a una gran cantidad de usuarios en publicaciones promocionales para aumentar la visibilidad de su contenido, el cual puede ser bien solo con fines publicitarios o con enlaces fraudulentos.

Ejemplo:

Un mensaje directo en Instagram desde una cuenta de un usuario que no seguimos y no nos sigue, el cual ofrece grandes descuentos en productos de una tienda en línea desconocida. Este tipo de Spam puede resultar ser molesto e invasivo, engañar a los usuarios para que compren productos falsos, y dañar la reputación de la plataforma de redes sociales.

Spam de Phishing

El phishing es definitivamente uno de los tipos de spam más peligrosos por las consecuencias que puede traer a las víctimas.

Teniendo en conocimiento que es el phishing podremos comprender que este es un tipo de spam diseñado específicamente para engañar a los destinatarios y obtener información personal o financiera.

Los mensajes de phishing a menudo se hacen pasar por comunicaciones de empresas legítimas, como bancos, proveedores de servicios en línea, o instituciones gubernamentales.

Luego de ganar la confianza de los usuarios destinatarios, estos mensajes le hacen la solicitud directa que revele información confidencial, como números de tarjetas de crédito, contraseñas, o datos de identificación personal.

Otro método de redirección que suelen estar presentes en los mensajes y correos de phishing contienen enlaces a sitios web que imitan a los sitios legítimos para engañar al usuario y robar su información.

Ejemplo:

Un correo electrónico donde el remitente parece provenir de un ente bancario reconocido, en su contenido se hace la solicitud al usuario que verifique su cuenta haciendo clic en un enlace y proporcionando su información de inicio de sesión.

No queremos ser redundantes, pero a estas alturas del artículo hemos destacado en varias ocasiones lo peligroso que puede ser este tipo de spam. Robar la información confidencial de una persona puede resultar en pérdidas financieras y comprometer su seguridad e integridad personal.

¿Qué peligros tiene el Spam?

El spam no solo es una situación molesta con la que debemos aprender a lidiar, sino que también puede representar varios peligros significativos para los usuarios y las organizaciones a las que pertenecen.

Hemos presentado los diferentes tipos de spam para dimensionar los riesgos que implica, pero en este apartado vamos a detallar los principales peligros asociados con el spam:

Seguridad Cibernética

Ataques de Botnet: los dispositivos infectados por malware a través del spam pueden ser reclutados en una botnet, la cual se trata de una red de dispositivos comprometidos controlados por un atacante para llevar a cabo ataques cibernéticos a gran escala, como ataques de denegación de servicio (DDoS).

Malware: una gran cantidad de mensajes de spam contienen archivos adjuntos o enlaces a sitios web que pueden descargar malware en el dispositivo del usuario. Este malware puede variar desde virus y troyanos hasta ransomware, que puede cifrar archivos y les brinda las puertas traseras que necesitan los usuarios malintencionados para extorsionar u otros fines fraudulentos.

Phishing: el spam puede incluir mensajes de phishing diseñados para engañar a los destinatarios y obtener información personal o financiera. Los correos electrónicos de phishing a menudo se hacen pasar por comunicaciones legítimas de instituciones financieras, servicios en línea o empresas conocidas, solicitando que los usuarios ingresen sus credenciales en sitios web falsos.

Pérdidas Financieras

Fraudes y estafas: el spam masivo llega a promover estafas y fraudes, como ofertas de inversión falsas, loterías no existentes, o productos y servicios fraudulentos. Los destinatarios que caen en estas estafas pueden perder dinero al hacer pagos a estafadores.

Robo de Identidad: el phishing nuevamente haciéndose presente puede recolectar información personal y financiera que los atacantes pueden usar para cometer fraude de identidad, incluyendo el acceso a cuentas bancarias, realizar compras no autorizadas, o solicitar préstamos a nombre de la víctima.

Pérdida de Productividad

Sobrecarga: la recepción constante de correos electrónicos no deseados puede saturar la bandeja de entrada de los usuarios, dificultando la gestión de correos importantes y aumentando el tiempo necesario para revisar y eliminar mensajes de spam.

Tiempo perdido: algunos usuarios tienen la necesidad de revisar y eliminar mensajes de spam de manera periódica, esta acción puede interrumpir el flujo de trabajo y reducir la eficiencia laboral, tanto para individuos como para organizaciones.

Consumo de recursos

Recursos del servidor: una gran cantidad de correos y mensajes de spam pueden llegar a consumir el ancho de banda y recursos de servidor, lo que puede afectar el rendimiento de los sistemas de correo electrónico y otros servicios en línea. Los servidores de correo electrónico sobrecargados por el spam pueden experimentar ralentizaciones o caídas en el peor de los casos.

Espacio de almacenamiento: los mensajes de spam ocupan espacio de almacenamiento en los servidores de correo electrónico como cualquier otro tipo de correo, al igual que en los dispositivos de los usuarios, lo que puede llevar a la necesidad de adquirir más almacenamiento o realizar mantenimientos frecuentes.

Daño a la reputación

Reputación de la empresa: las empresas que se usan para enviar campañas de spam o cuyos sistemas se comprometen para enviar spam pueden sufrir un daño significativo a su reputación. Los clientes y socios pueden perder confianza en la empresa, lo que puede llevar a una disminución en la lealtad y a la pérdida de clientes.

Lista negra: las direcciones IP utilizadas para enviar campañas de correos electrónicos spam pueden ser incluidas en listas negras, lo que impide que los correos electrónicos legítimos de esas direcciones lleguen a sus destinatarios, afectando la comunicación y, sobre todo, la reputación de la empresa.

Problemas Legales

En muchos países existen leyes y regulaciones estrictas contra el envío de spam, como la Ley CAN-SPAM en los Estados Unidos y el Reglamento General de Protección de Datos (RGPD) en la Unión Europea.

Todas aquellas empresas que incumplan con estas regulaciones pueden enfrentar multas y sanciones significativas poniendo en riesgo la integridad de sus organizaciones.

¿Cómo puedo protegerme del spam?

Protegerse del spam es una práctica crucial para mantener la seguridad de los datos de nuestros usuarios si tenemos un sitio web, así como para asegurar la eficiencia de nuestro entorno digital.

A continuación, mencionamos varias estrategias efectivas que se pueden considerar como buenas prácticas para reducir la recepción de spam y minimizar sus riesgos.

Utilizar filtros de spam: la mayoría de los servicios de correo electrónico como Gmail, Outlook y Yahoo, ofrecen filtros de spam integrados. Debemos asegurarnos de que estos filtros se encuentren activados y ajustados según nuestras preferencias.

Puedes consultar los procesos de configuracion desde cada plataforma mencionada en la siguiente lista.

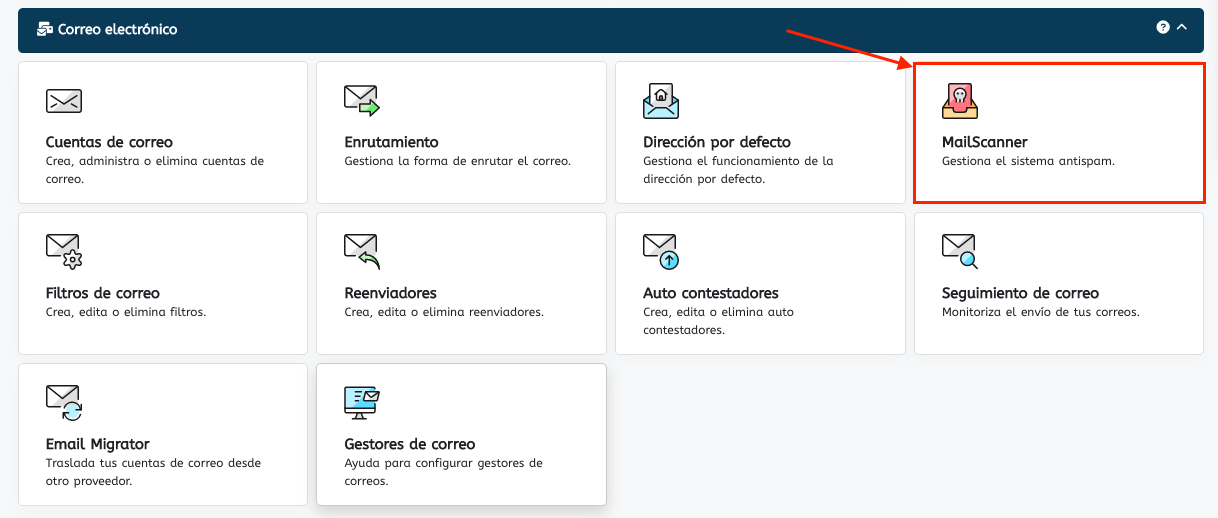

Si tienes una dirección de correo electrónico personalizada soportada por un proveedor de hosting web, te sugerimos revisar las opciones que ofrece el propio sistema. Por ejemplo, si cuentas con un plan de hosting con Webempresa, desde WePanel podrás gestionar de manera rápida y sin contratiempos un filtro antispam bastante potente.

(Visita la guia haciendo clic en la imagen ↑)

Por otro lado, los filtros de spam no solo se ven limitados a correos electrónicos, algunos proveedores de servicios móviles ofrecen filtrado de spam para mensajes de texto, por lo que debemos consultar con nuestro proveedor de telefonia movil para activar esta función.

Correo electrónico privado: aunque parezca obvio, es un error común dejar nuestra dirección de correo electrónico visible al público.

No debemos publicar nuestra dirección de correo electrónico en foros públicos, redes sociales o sitios web. Si es necesario hacerlo, podemos usar métodos que dificulten la recolección automática por bots, como cambiar la forma en que se muestra la dirección.

Otra opción válida es el usar direcciones de correo electrónico temporales o desechables para registros en sitios web o servicios que no planeas usar a largo plazo.

Formularios y suscripciones: al navegar por Internet, lo ideal es suscribirse a boletines y servicios únicamente de fuentes legítimas y confiables.

Antes de proporcionar nuestra dirección de correo electrónico y otros datos personales como nombre completo o número de teléfono, debemos revisar las políticas de privacidad y asegurarnos de que no compartirán nuestra información con terceros.

Por último, otro error que suele pasar desapercibido es que, al momento de registrarnos en estos servicios, debemos desmarcar las opciones que realizan una suscripción automática a boletines o promociones.

Desinscribirse de listas de correo: por regla general, cada correo electrónico legítimo, incluso los publicitarios, debe tener un enlace de desuscripción que suele encontrarse al final del contenido. Utilizar este enlace nos puede ayudar a reducir la cantidad de correos no deseados.

También existen aplicaciones en línea que facilitan el proceso de desuscripción, haciendo esta labor mucho más sencilla. Estas herramientas no solo se limitan a bandejas de entrada de correos electrónicos, sino que también abarcan múltiples redes sociales, como es el caso de “Unroll.me”.

(Visita el sitio web haciendo clic en la imagen ↑)

Conocer sobre phishing y seguridad: si bien no es necesario que seamos unos expertos en el tema, sí que es un valor agregado el aprender a identificar correos electrónicos de phishing y spam. Existen señales comunes, incluyen errores ortográficos, direcciones de remitente sospechosas, y solicitudes urgentes de información personal.

Otro aspecto a considerar es que no debemos hacer clic en enlaces de dudosa procedencia o descargar archivos adjuntos de correos electrónicos que no esperábamos recibir o de remitentes desconocidos, estos son los puntos de entrada para los usuarios malintencionados.

Usar herramientas de protección: al ser un problema frecuente, existen herramientas especializadas en el tratamiento del spam funcionando como una capa extra de protección. También existen antivirus que añaden funcionalidades orientadas al antispam, manteniendo protegidos nuestros dispositivos en caso de recibir un correo con malware.

Configurar listas: entendemos de que entre nuestro listado de remitentes podemos segmentarlos entre listas blancas y negras.

En la lista blanca vamos a agregar todos aquellos remitentes que sean confiables, de los cuales siempre podremos recibir sus correos electrónicos.

En la lista negra debemos bloquear todos aquellos remitentes que resultan no deseados o direcciones sospechosas que no conocemos.

Proteger información personal: ya hemos mencionado que una de las formas que tenemos para protegernos del spam es usar direcciones de correo electrónico separadas para diferentes propósitos, como trabajo, compras en línea, y contactos personales.

Por otro lado, nuestras contraseñas deben ser privadas, seguras y únicas para cada una de nuestras cuentas de correo electrónico, también es una buena practica el cambiar las contraseñas de manera regular.

Reporta el spam: si al revisar de manera frecuente nuestra bandeja de entrada de correo electrónico y se ha filtrado algún correo de dudosa procedencia debemos de enviarlo directamente a la carpeta de correo no deseado, de esta manera aunque no lo parezca apoyamos a la plataforma de correos a identificar y mejorar los filtros de spam.

Usar autenticación de dos factores (2FA): aunque es una práctica algo nueva para muchos usuarios y quizás algo incómoda para otros, el habilitar la autenticación de dos factores para nuestras cuentas de correo electrónico y otras cuentas importantes representa una capa extra de seguridad al ser necesario un segundo paso de verificación además de nuestra contraseña.

Conclusión

El spam es un fenómeno que ha existido mucho antes de la era digital. Los métodos de persuasión e ingeniería social utilizados por personas con dudosa moral para obtener beneficios siempre han estado presentes, y el spam es la evolución de esta interacción.

Protegerse del spam es indispensable hoy en día para mantener la seguridad y eficiencia en nuestra vida en línea. Adoptar buenas prácticas, como no publicar la dirección de correo electrónico en sitios públicos, utilizar direcciones desechables para registros temporales y revisar cuidadosamente las políticas de privacidad antes de suscribirse a servicios en línea, ayuda a minimizar la exposición al spam.

Es fundamental informarse sobre las herramientas disponibles, ya que muchas suelen pasar desapercibidas. Aprovechar los filtros de spam integrados en los servicios de correo electrónico y los proveedores de servicios móviles es clave.

Además, complementar estas buenas prácticas con otras herramientas y software que agregan una capa extra de seguridad es esencial. Usar antivirus en nuestros dispositivos y la verificación en dos pasos para el acceso a plataformas de correo electrónico y redes sociales es una medida recomendable.

Este artículo no pretende establecer un sentido de urgencia preocupante, ya que el spam es parte de nuestro día a día. Sin embargo, para prevenir sus consecuencias, que pueden agravarse exponencialmente, es necesario mantenernos proactivos. De esta manera, el spam se reduce a lo que comúnmente se asocia: correos no deseados que van directamente a la papelera de reciclaje.

También te puede interesar:

- ¿Cómo evitar spam en formularios WordPress?

- Cómo configurar correo corporativo en Gmail

- Cambio de políticas de Google y Yahoo en el envío de correos electrónicos

- Cómo evitar el Spam en Email Marketing: Guía básica

- Configurar Akismet para evitar el spam en WordPress

¿Te ha resultado útil este artículo?

Equipo de soporte WordPress y Woocommerce en Webempresa.