Buenos dias

Como puedo resolver este problema de la vulnerabilidad de prestashop, ya que tengo la versión 1.6 y por el momento no deseo actualizar a la 1.7. espero su ayuda muchas gracias

Contenido solo visible a usuarios registrados

Hola Elmer,

Muchas gracias por la información, igualmente en la guía que nos compartes, si deseas leerla al completo puedes traducirlo con google translate, igualmente te comparto la sección que indica que hacer para prevenir esto:

En primer lugar, asegúrese de que su tienda y todos sus módulos estén actualizados a su última versión. Esto debería evitar que su tienda quede expuesta a vulnerabilidades de inyección SQL conocidas y explotadas activamente.

De acuerdo con nuestra comprensión actual del exploit, los atacantes podrían estar utilizando las funciones de almacenamiento en caché de MySQL Smarty como parte del vector de ataque. Esta característica rara vez se usa y está deshabilitada de forma predeterminada, pero el atacante puede habilitarla de forma remota. Hasta que se publique un parche, recomendamos deshabilitar físicamente esta función en el código de PrestaShop para romper la cadena de ataque.

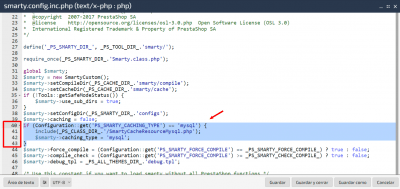

Para hacerlo, ubique el archivo config/smarty.config.inc.phpen su instalación de PrestaShop y elimine las líneas 43-46 (PrestaShop 1.7) o 40-43 (PrestaShop 1.6):

El código que debes modificar es este:

Un saludo 🖐️

Hola Argenis, no se mucho de programación, he encontrado este modulo no se si es confiable usar este modulo:

https://www.lineagrafica.es/modulos-prestashop/modulo-prestashop-parche-de-seguridad-21-julio-2022/

espero su ayuda gracias

Hola Elmer,

No hace falta el módulo, ingresa a tus archivos, para ello ingresas en:

Cpanel > Administrador de archivos > Public_html > Dominio > carpeta Config > haces doble click al archivo smarty.config.inc.php

Luego de que abres el archivo vas a la linea 40 y vez que tengas lo que te comparto en la captura, eliminas esas líneas que te marco.

Con eso estaría, igualmente, antes de eliminar este texto, cópialo y pégalo en un bloc de notas, por ejemplo.

Si ya última instancia no te encuentras, entonces si puedes instalar el módulo que por la descripción actúa en esta invulnerabilidad en la seguridad.

Un saludo 🖐️

Hola Argenis, al momento de eliminar las líneas indicadas no afecta en nada la tienda? y como puedo saber si mi tienda ha sido atacada o no muchas gracias

Hola Elner.

al momento de eliminar las líneas indicadas no afecta en nada la tienda?

No afecta en el funcionamiento de la tienda, de todas formas si no quieres eliminar el código solo tienes que dejarlo comentado para que no tenga efecto, lo sustituyes por lo siguiente:

//if (Configuration::get('PS_SMARTY_CACHING_TYPE') == 'mysql') {

// include(_PS_CLASS_DIR_.'/SmartyCacheResourceMysql.php');

// $smarty->caching_type = 'mysql';

//}

Como puedes ver solo hemos añadido dos barras al principio de cada linea.

como puedo saber si mi tienda ha sido atacada

En principio no vemos nada y parece que esta limpia:

-> https://www.virustotal.com/gui/url/700377c8a2247cd5b7e9c0f41234a88c260755400136bcfba4cdf574fdb01fd8

por el momento no deseo actualizar a la 1.7.

Tendras que planteártelo la version 1.6 hace muchos años que no recibe soporte ni actualizaciones y no puedes utilizar las ultimas versiones de PHP

Un saludo